- Информация о материале

- Автор: Артемьев Евгений Викторович

- Категория: SQL

- Просмотров: 1919

Настройки PostgreSQL для работы с 1С:Предприятием. Часть 2

Общие положения

В документе описывается настройка PostgreSQL версий 9.2-9.4 на максимальную производительность для платформы 1С. Предполагается, что сервер, используемый для PostgreSQL является достаточно производительным и имеет приблизительно:- 4 - 512 Gb RAM

- 2 - 256 CPU cores

- RAID 0-1 или SSD

Настройки сервера для PostgreSQL

- Рекомендуется отключать HyperThreading. Для программ типа систем управления базами данных от него скорее вред чем польза.

- Также рекомендуется отключать Energy Saving, поскольку в противном случае могут непредсказуемо вырастать задержки ответов БД.

- Надо запретить своппинг разделяемой памяти SYSV/posix (FreeBSD: kern.ipc.shm_use_phys=1)

Обозначения

- RAM - объем оперативной памяти сервера. Если сервер используется не только для PostgreSQL, то надо уменьшить эту величину на объем занятой памяти.

- NCores - суммарное число ядер на всех CPU сервера

- max_connections - максимальное число коннектов (или сессий) к PgSQL. Задается в конфигурационном файле.

- WAL - Write Ahead Log, опережающий лог действий с таблицами и индексами. Основная задача - целостность и отказоустойчивость базы данных при одновременном росте производительности.

- checkpoint - точка восстановления база данных. Все WAL данные, записанные до checkpoint становятся не нужны.

- X..Y - диапазон значений от X до Y включительно

Параметры производительности

shared_buffers = RAM/4Количество памяти, выделенной PgSQL для совместного кеша страниц. Эта память разделяется между всеми процессами PgSQL.

temp_buffers = 256MB Максимальное количество страниц для временных таблиц. Т.е. это верхний лимит размера временных таблиц в каждой сессии.

work_mem = RAM/32..64 или 32MB..128MB Лимит памяти для обработки одного запроса. Эта память индивидуальна для каждой сессии. Теоретически, максимально потребная память равна max_connections * work_mem, на практике такого не встречается потому что большая часть сессий почти всегда висит в ожидании. Это рекомендательное значение используется оптимайзером: он пытается предугадать размер необходимой памяти для запроса, и, если это значение больше work_mem, то указывает экзекьютору сразу создать временную таблицу. work_mem не является в полном смысле лимитом: оптимайзер может и промахнуться, и запрос займёт больше памяти, возможно в разы. Это значение можно уменьшать, следя за количеством создаваемых временных файлов:

select maintenance_work_mem = RAM/16..32 или work_mem * 4 или 256MB..4GBЛимит памяти для обслуживающих задач, например вакуум, автовакуум или создания индексов.

effective_cache_size = RAM - shared_buffersОценка размера кеша файловой системы. Увеличение параметра увеличивает склонность системы выбирать IndexScan планы. И это хорошо.

effective_io_concurrency = 2Оценочное значение одновременных запросов к дисковой системе, которые она может обслужить единовременно. Для одиночного диска = 1, для RAID - 2 или больше.

random_page_cost = 1.5-2.0 для RAID, 1.1-1.3 для SSDСтоимость чтения рандомной страницы (по-умолчанию 4). Чем меньше seek time дисковой системы тем меньше (но > 1.0) должен быть этот параметр. Излишне большое значение параметра увеличивает склонность PgSQL к выбору планов с сканированием всей таблицы (PgSQL считает, что дешевле последовательно читать всю таблицу, чем рандомно индекс). И это плохо.

autovacuum = onВключение автовакуума. Не выключайте его!

autovacuum_max_workers = NCores/4..2 но не меньше 4Количество процессов автовакуума. Общее правило - чем больше write-запросов, тем больше процессов. На read-only базе данных достаточно одного процесса.

autovacuum_naptime = 20sВремя сна процесса автовакуума. Слишком большая величина будет приводить к тому, что таблицы не будут успевать вакуумиться и, как следствие, вырастет bloat и размер таблиц и индексов. Малая величина приведет к бесполезному нагреванию.

bgwriter_delay = 20msВремя сна между циклами записи на диск фонового процесса записи. Данный процесс ответственен за синхронизацию страниц, расположенных в shared_buffers с диском. Слишком большое значение этого параметра приведет к возрастанию нагрузки на checkpoint процесс и процессы, обслуживающие сессии (backend). Малое значение приведет к полной загрузке одного из ядер.

bgwriter_lru_multiplier = 4.0bgwriter_lru_maxpages = 400Параметры, управляющие интенсивностью записи фонового процесса записи. За один цикл bgwriter записывает не больше, чем было записано в прошлый цикл, умноженное на bgwriter_lru_multiplier, но не больше чемbgwriter_lru_maxpages.

synchronous_commit = offВыключение синхронизации с диском в момент коммита. Создает риск потери последних нескольких транзакций (в течении 0.5-1 секунды), но гарантирует целостность базы данных, в цепочке коммитов гарантированно отсутствуют пропуски. Но значительно увеличивает производительность.

checkpoint_segments = 32..256 < 9.5Максимальное количество сегментов WAL между checkpoint. Слишком частые checkpoint приводят к значительной нагрузке на дисковую подсистему по записи. Каждый сегмент имеет размер 16MB.

checkpoint_completion_target = 0.5..0.9Степень "размазывания" checkpoint'a. Скорость записи во время checkpoint'а регулируется так, что бы время checkpoint'а было равно времени, прошедшему с прошлого, умноженному на checkpoint_completion_target.

min_wal_size = 512MB .. 4G > =9.5

max_wal_size = 2 * min_wal_size > =9.5Минимальное и максимальный объем WAL файлов. Аналогично checkpoint_segments.

ssl = offВыключение шифрования. Для защищенных ЦОД-ов шифрование бессмысленно, но приводит к увеличению загрузки CPU.

fsync = onВыключение параметра приводит к росту производительности, но появляется значительный риск потери всех данных при внезапном выключении питания. Внимание: если RAID имеет кеш и находиться в режиме write-back, проверьте наличие и функциональность батарейки кеша RAID контроллера! Иначе данные записанные в кеш RAID могут быть потеряны при выключении питания, и, как следствие, PgSQL не гарантирует целостность данных.

commit_delay = 1000commit_siblings = 5Групповой коммит нескольких транзакций. Имеет смысл включать, если темп транзакций превосходит 1000 TPS. Иначе эффекта не имеет.

temp_tablespaces = 'NAME_OF_TABLESPACE'Дисковое пространство для временных таблиц/индексов. Помещение временных таблиц/индексов на отдельные диски может увеличить производительность. Предварительно надо создать tablespace командой CREATE TABLESPACE. Если характеристики дисков отличаются от основных дисков, то следует в команде указать соответствующий random_page_cost. См. статью.

row_security = off >= 9.5Отключение контроля разрешения уровня записи.

max_files_per_process = 1000 (default)Максимальное количество открытых файлов на один процесс PostreSQL. Один файл это как минимум либо индекс либо таблица, но таблица/может состоять из нескольких файлов. Если PostgreSQL упирается в этот лимит, он начинает открывать/закрывать файлы, что может сказываться на производительности. Диагностировать проблему под Linux можно с помощью команды lsof.

Параметры для платформы 1С:Предприятия

standard_conforming_strings = offРазрешить использовать символ \ для экранирования.escape_string_warning = offНе выдавать предупреждение о использовании символа \ для экранирования.

max_locks_per_transaction = 256Максимальное число блокировок индексов/таблиц в одной транзакции.

max_connections = 500..1000Количество одновременных коннектов/сессий.

Параметры для PgBadger

Приводится согласно документацииПри большой нагрузке может влиять на производительность по причине большого потока записи на диск. Лучше вынести на отдельный шпиндель.

log_min_duration_statement = 0

log_line_prefix = '%t [%p]: [%l-1] ' или '%t [%p]: [%l-1] user=%u,db=%d,client=%h '

log_checkpoints = on

log_connections = on

log_disconnections = on

log_lock_waits = on

log_temp_files = 0

log_autovacuum_min_duration = 0

lc_messages='C'

log_duration = on

log_statement = all

log_destination = stderrПримечание. Здесь пока никак не рассматриваются вопросы ротации логов и использования самого PgBadger'a.

Параметры дополнительных модулей

plantuner

Исходники git cloneДокументация

plantuner.fix_empty_table = 'on'Исправляет чрезмерную пессимистичность оптимизатора посгтреса на пустых, недавно созданных таблицах.

online_analyze

Исходники git clone

Документация

online_analyze.table_type = 'temporary'Автоматически анализировать временные таблицы при их изменении. Фоновый analyze может заметно отставать, и, как результат, планер ошибается.

online_analyze.verbose = 'off'Отключение излишней болтливости автоматического analyze.

источник: https://its.1c.ru/db/metod8dev#content:5866:hdoc

- Информация о материале

- Автор: Артемьев Евгений Викторович

- Категория: Видео

- Просмотров: 1577

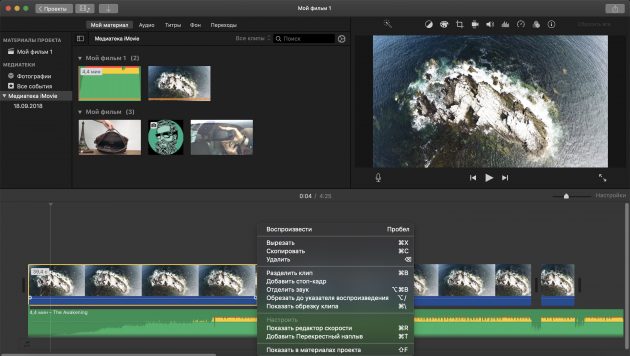

1. iMovie

- Платформы: macOS, iOS.

iMovie

Разработчик: Apple

Цена: Бесплатно

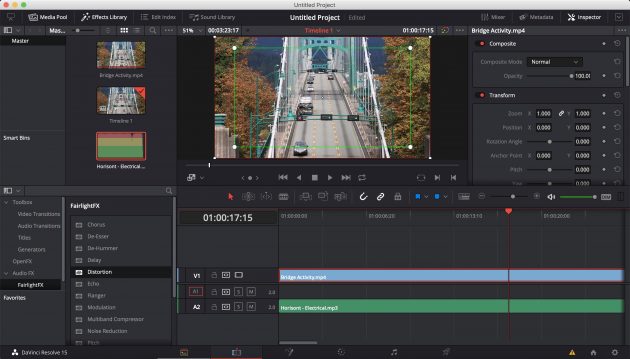

2. DaVinci Resolve

- Платформы: Windows, macOS, Linux.

Скачать →

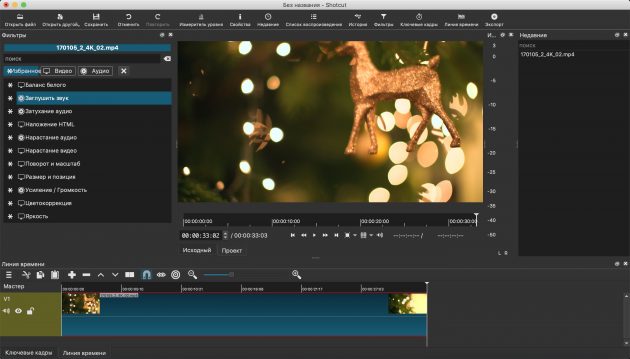

3. Shotcut

- Платформы: Windows, macOS, Linux.

Скачать →

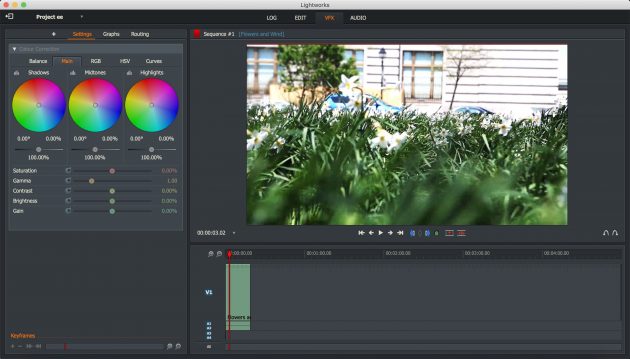

4. Lightworks

- Платформы: Windows, macOS, Linux.

В базовой версии можно работать с видео вплоть до 5К, но опции экспорта ограничены 720р или 1080р при загрузке на Vimeo.

Скачать →

5. OpenShot

- Платформы: Windows, macOS, Linux.

Скачать →

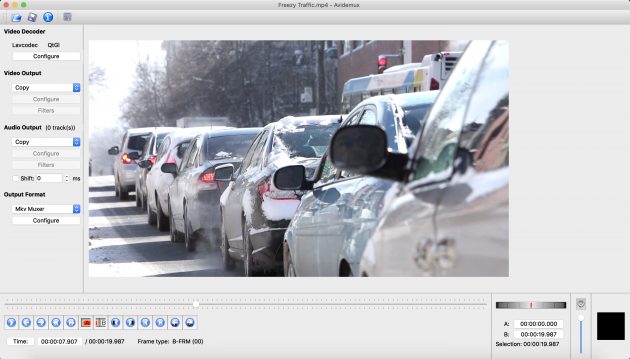

6. Avidemux

- Платформы: Windows, macOS, Linux.

Скачать →

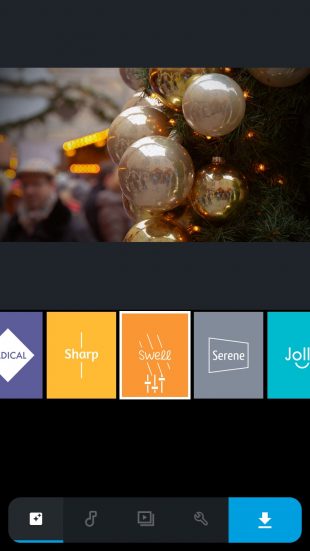

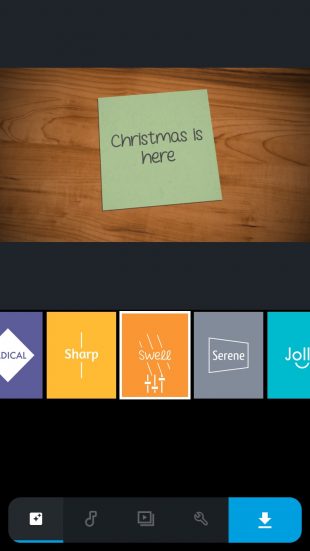

7. Quik

- Платформы: iOS, Android.

Редактор Quik от GoPro — видео из фото и музыки

Разработчик: GoPro

Цена: Бесплатно

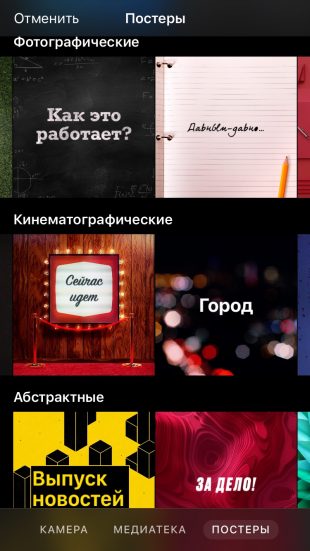

8. Clips

- Платформы: iOS.

Clips

Разработчик: Apple

Цена: Бесплатно

9. FilmoraGo

<span data-mce-type="bookmark" style="display: inline-block; width: 0px; overflow: hidden; line-height: 0;" class="mce_SELRES_start"></span>- Платформы: Android.

FilmoraGo - Free Video Editor

Разработчик: Wondershare Software (H.K.) Co., Ltd.

Цена: Бесплатно

10. Movie Maker

- Платформы: Android.

Простое, но довольно функциональное приложение для монтажа, с которым можно легко объединить несколько видео, отредактировать их и добавить различные эффекты. Movie Maker предлагает целый набор фильтров, переходов и музыки, а также позволяет изменять скорость воспроизведения и применять к видео эффект размытия.

Movie Maker (YouTube) видео Редактор кино эдитор

Разработчик: ALIVE Inc.

Цена: Бесплатно

- Информация о материале

- Автор: Артемьев Евгений Викторович

- Категория: Разное

- Просмотров: 112

Таблица совместимости

| Код | Артикул | Совместимость с картриджами | Совместимость с принтерами |

| 95884 | NV-Brother (10кг) | TN-1075, TN-2090, TN-2275, TN-2235, TN-2375, TN-2335 | Тонер NV PRINT NV-Brother (10кг) для HL-1110R/1112/1210WR/1212/DCP-1510R/1512/1610WR/1612WR/MFC-1810R/1815/1912WR/2132R/DCP-7057R/2240R/2250DNR/DCP-7060DR/7065DNR/7070DWR/MFC-7360NR/7860DWR/FAX-2845R/FAX-2940R/L2300DR/L2340DWR/2360DNR/2365DWR/DCP-L2500DR/2520DWR/2540DNR/2560DWR/MFC-L2700DWR/2720D/2740D (Китай) |

| 46099 | NV-Brother (1кг) | TN-1075, TN-2090, TN-2275, TN-2235, TN-2376 | Тонер NV PRINT NV-Brother (1кг) для HL-1110R/1112/1210WR/1212/DCP-1510R/1512/1610WR/1612WR/MFC-1810R/1815/1912WR/2132R/DCP-7057R/2240R/2250DNR/DCP-7060DR/7065DNR/7070DWR/MFC-7360NR/7860DWR/FAX-2845R/FAX-2940R/L2300DR/L2340DWR/2360DNR/2365DWR/DCP-L2500DR/2520DWR/2540DNR/2560DWR/MFC-L2700DWR/2720D/2740D (Китай) |

| A6984 | NV-Brother (50г) | TN-1075 | Тонер NV PRINT NV-Brother (50г) для HL-1112, HL-1212, DCP-1512 (Китай) |

| A6985 | NV-Brother (90г) | TN-2375, TN-2335, | Тонер NV PRINT NV-Brother (90г) для HL-L2300, HL-L2340, HL-L2360, HL-L2365, DCP-L2500 (Китай) |

| A6976 | NV-HP LJ 1010 (100г) | C4092A, Q2612A, C7115A/X, Q2624A, Q2613A/X, Cartridge 703, Canon FX10, EP27, EP22 | Тонер NV PRINT NV-HP LJ 1010 (100г) для LaserJet 1010/1012/1015/1020/1022 (Китай) |

| 46981 | NV-HP LJ 1010 (10кг) | C4092A, Q2612A, C7115A/X, Q2624A, Q2613A/X, Cartridge 703, Canon FX10, EP27, EP22 | Тонер NV PRINT NV-HP LJ 1010 (10кг) для LaserJet 1100/5L/6L/1000/1200/1300/1000W/1150/1200/M1005/1010/1012/1015/1020/1022/M1319/3390/3392/Canon MF3240/MF4150/LBP2900/LBP-800/L60/L90/FAX-L200/LBP-1210 (Китай) |

| 44842 | NV-HP LJ 1010 (1кг) | C4092A, Q2612A, C7115A/X, Q2624A, Q2613A/X, Cartridge 703, Canon FX10, EP27, EP22 | Тонер NV PRINT NV-HP LJ 1010 (1кг) для LaserJet 1100/5L/6L/1000/1200/1300/1000W/1150/1200/M1005/1010/1012/1015/1020/1022/M1319/3390/3392/Canon MF3240/MF4150/LBP2900/LBP-800/L60/L90/FAX-L200/LBP-1210 (Китай) |

| A6977 | NV-HP LJ 1160/1320 (150г) | Q5949A/X | Тонер NV PRINT NV-HP LJ 1160/1320 (150г) для LaserJet 1160/1320 (Китай) |

| A6978 | NV-HP LJ 1160/1320 (280г) | Q5949A/X | Тонер NV PRINT NV-HP LJ 1160/1320 (280г) для LaserJet 1160/1320 (Китай) |

| A6979 | NV-HP LJ 1160/2015 (400г) | Q5949A/X, Q7553A/X | Тонер NV PRINT NV-HP LJ 1160/2015 (400г) для LaserJet 1160/2015 (Китай) |

| 95885 | NV-HP LJ M402 (10кг) | CF226A/X | Тонер NV PRINT NV-HP LJ M402 (10кг) для LaserJet Pro M402/M426 (Китай) |

| 49452 | NV-HP LJ M402 (1кг) | CF226A/X | Тонер NV PRINT NV-HP LJ M402 (1кг) для LaserJet Pro M402/M426 (Китай) |

| A6982 | NV-HP LJ P1005 (100г) | CB435A, CB436A, CE285A, CE278A, СF283A/X, Cartridge 725, Cartridge 712 | Тонер NV PRINT NV-HP LJ P1005 (100г) для LaserJet LaserJet P1005/P1006/P1505/P1566/P1102 (Китай) |

| 46982 | NV-HP LJ P1005 (10кг) | CB435A, CB436A, CE285A, CE278A, СF283A/X, Cartridge 725, Cartridge 712 | Тонер NV PRINT NV-HP LJ P1005 (10кг) для P1005/P1006/P1102/M1132/M1212/M1214/M1217/M1120/P1505/M1522/P1566/M1536/P1606/M125/M127/M201/M225/Canon iC MF211/212/216/217/226/229//MF4410/MF4430/MF4450/MF4570/MF4580/ MF4750/MF4780/MF4890/LBP3010/3100/3250/6000/6020/6030/6200 (Китай) |

| 44840 | NV-HP LJ P1005 (1кг) | CB435A, CB436A, CE285A, CE278A, СF283A/X, Cartridge 725, Cartridge 712 | Тонер NV PRINT NV-HP LJ P1005 (1кг) для P1005/P1006/P1102/M1132/M1212/M1214/M1217/M1120/P1505/M1522/P1566/M1536/P1606/M125/M127/M201/M225/Canon iC MF211/212/216/217/226/229/MF4370/MF4410/MF4430/MF4450/MF4570/MF4580/ MF4750/MF4780/MF4890/LBP3010/3100/3250/6000/6020/6030/6201 (Китай) |

| A6980 | NV-HP LJ P1005 (60г) | CB435A, CB436A, CE285A, CE278A, СF283A/X, Cartridge 725, Cartridge 712 | Тонер NV PRINT NV-HP LJ P1005 (60г) для LaserJet P1005/P1006/P1505/M1522/M1120/P1102 (Китай) |

| A6981 | NV-HP LJ P1005 (85г) | CB435A, CB436A, CE285A, CE278A, СF283A/X, Cartridge 725, Cartridge 712 | Тонер NV PRINT NV-HP LJ P1005 (85г) для LaserJet P1005/P1006/P1505/P1566/P1102 (Китай) |

| A6335 | NV-HP LJP M104 (1кг) | CF218A | Тонер NV PRINT NV-HP LJP M104 (1кг) для LaserJet Pro M104a/M104w/M132a/M132fn/M132fw/M132nw (Китай) |

| A7810 | NV-Kyocera TK-1150(1кг) | TK-1150, TK-1160, TK-1170, TK-1200 | Тонер NV PRINT NV-Kyocera TK-1150/1160/1170/1200 (1кг) для Kyocera EcoSys-M2135 /P2235/M2635/M2735dw/P2040/M2040/M2540/M2640/M2235/P2335/M2735dn/M2835 (Китай) |

| A7815 | NV-Kyocera TK-1150 (240г) | TK-1150, TK-1160, TK-1170, TK-1200 | Тонер NV PRINT NV-Kyocera TK-1150/1160/1170/1200 (240г) для Kyocera EcoSys-M2135 /P2235/M2635/M2735dw/P2040/M2040/M2540/M2640/M2235/P2335/M2735dn/M2835 (Китай) |

| A7811 | NV-Kyocera TK-3160 (1кг) | TK-3160, TK-3170, TK-3190 | Тонер NV PRINT NV-Kyocera TK-3160/3170/3190 (1кг) для Kyocera EcoSys-P3045/P3050/P3055/P3060/M3145dn/M3645dn/M3655/M3660 (Китай) |

| A7816 | NV-Kyocera TK-3160 (600г) | TK-3160, TK-3170, TK-3190 | Тонер NV PRINT NV-Kyocera TK-3160/3170/3190 (600г) для Kyocera EcoSys-P3045/P3050/P3055/P3060/M3145dn/M3645dn/M3655/M3660 (Китай) |

| 95886 | NV-Kyocera TK-475 (1кг) | TK-475 | Тонер NV PRINT NV-Kyocera TK-475 (1кг) для FS-6025/6025/6030/6525/6530 (Китай) |

| 46980 | NV-Kyocera (10кг) | TK-1100, TK-1110, TK-170, TK-1120, TK-120, TK-1130, TK-130, TK-160, TK-17, TK-18, TK-310, TK-320, TK-330, TK-3100, TK-3110, TK-360, TK-450, TK-475, TK-1130, TK-710, TK-1140, TK-350, TK-410, TK-340, TK-410, TK-715 | Тонер NV PRINT NV-Kyocera UNIV (10кг) для Kyocera FS- 1110/1024MFP/1124MFP/FS-1040/1020MFP/1120MFP/1041/1220MFP/1320MFP/1060DN/1025MFP/1125MFP/1061DN/1325MFP/1030MFP/DP/1130MFP/1035MFP/DP/1135MFP/1028MFP/DP/1128MFP/1300D/1350DN/1120D/1000+/1010/1050/FS-1018MFP/1118MFP/1320D/1370DN/P2135D/2000D/2000DN/3900DN/4000DN/2100D/4100DN/4200DN/4300DN/3920DN/4020DN/6970DN/6025MFP/6030MFP/6525MFP/6530MFP/9130DN/9530DN/ECOSYS M2030dn PN/M2030dn/M2530dn/M2035dn/M2535dn/P2035d/M3040dn/M3540dn/ M3550idn/M3560idn/M3040idn/M3540idn/KM-1620/1635/1650/2020/2035/2050/3050/4050/5050 (Китай) |

| 45511 | NV-Kyocera (1кг) | TK-1100, TK-1110, TK-170, TK-1120, TK-120, TK-1130, TK-130, TK-160, TK-17, TK-18, TK-310, TK-320, TK-330, TK-3100, TK-3110, TK-360, TK-450, TK-475, TK-1130, TK-710, TK-1140, TK-350, TK-410, TK-340, TK-410, TK-715 | Тонер NV PRINT NV-Kyocera UNIV (1кг) для Kyocera FS- 1110/1024MFP/1124MFP/FS-1040/1020MFP/1120MFP/1041/1220MFP/1320MFP/1060DN/1025MFP/1125MFP/1061DN/1325MFP/1030MFP/DP/1130MFP/1035MFP/DP/1135MFP/1028MFP/DP/1128MFP/1300D/1350DN/1120D/1000+/1010/1050/FS-1018MFP/1118MFP/1320D/1370DN/P2135D/2000D/2000DN/3900DN/4000DN/2100D/4100DN/4200DN/4300DN/3920DN/4020DN/6970DN/6025MFP/6030MFP/6525MFP/6530MFP/9130DN/9530DN/ECOSYS M2030dn PN/M2030dn/M2530dn/M2035dn/M2535dn/P2035d/M3040dn/M3540dn/ M3550idn/M3560idn/M3040idn/M3540idn/KM-1620/1635/1650/2020/2035/2050/3050/4050/5050 (Китай) |

| A6987 | NV-Kyocera (280г) | TK-1130, TK-1140 | Тонер NV PRINT NV-Kyocera UNIV (280г) для FS-1030MFP/1035/1130/1135 (Китай) |

| A6986 | NV-Kyocera (85г) | TK-1110, TK-1120 | Тонер NV PRINT NV-Kyocera UNIV (85г) для FS-1040/1020MFP/1060DN/1025MFP (Китай) |

| A7809 | NV-Pantum P1000/2000(1кг) | Тонер NV PRINT NV-Pantum (1кг) для Pantum P1000/2000/2200/2500 (Китай) | Тонер NV PRINT NV-Pantum (1кг) для Pantum P1000/2000/2200/2500 (Китай) |

| A7812 | NV-Ricoh SP110 (1кг) | SP110E, SP200HE, SP200LE, SP201HE, SP201LE, SP 277HE | Тонер NV PRINT NV-Ricoh SP110/200/201/277 (1кг) для Ricoh Aficio SP-111/111SF/111SU/200N/200S/202SN/203SF/203SFN/201/204/211/213/220/277 (Китай) |

| A7817 | NV-Ricoh SP110 (60г) | SP110E, SP200HE, SP200LE, SP201HE, SP201LE, SP 277HE | Тонер NV PRINT NV-Ricoh SP110/200/201/277 (60г) для Ricoh Aficio SP-111/111SF/111SU/200N/200S/202SN/203SF/203SFN/201/204/211/213/220/277 (Китай) |

| A7819 | NV-Ricoh SP311 (195г) | SP300, SP311HE, SP311LE, SP311HE, SP311XE, SP330H, SP330L, SP3400HE, SP3400LE, SP377XE | Тонер NV PRINT NV-Ricoh SP300/311/330/3400/377 (195г) для Ricoh Aficio-SP300/SP311/SP325/330DN/330SN/330SFN/3400/3410/377 (Китай) |

| A7813 | NV-Ricoh SP311 (1кг) | SP300, SP311HE, SP311LE, SP311HE, SP311XE, SP330H, SP330L, SP3400HE, SP3400LE, SP377XE | Тонер NV PRINT NV-Ricoh SP300/311/330/3400/377 (1кг) для Ricoh Aficio-SP300/SP311/SP325/330DN/330SN/330SFN/3400/3410/377 (Китай) |

| A7814 | NV-Ricoh SP4500 (1кг) | SP4500E, SP4500LE, SP4100 | Тонер NV PRINT NV-Ricoh SP4500/4100 (1кг) для Ricoh Aficio-SP3600/3610/4510/4100/4110/4210/4310 (Китай) |

| 95887 | NV-Samsung (10кг) | MLT-D101S, MLT-D111L | Тонер NV PRINT NV-Samsung (10кг) для ML-2160/ML-2165/ML-2165W/SCX-3400/3400F/3405/3405F/3405FW/3405W/ Xpress M2020/M2020W/M2070/M2070W/M2070FW (Китай) |

| 95888 | NV-Samsung (1кг) | MLT-D101S, MLT-D111L | Тонер NV PRINT NV-Samsung (1кг) для ML-2160/ML-2165/ML-2165W/SCX-3400/3400F/3405/3405F/3405FW/3405W/ Xpress M2020/M2020W/M2070/M2070W/M2070FW (Китай) |

| A6983 | NV-Samsung (50г) | MLT-D101S, MLT-D111L | Тонер NV PRINT NV-Samsung (50г) для ML-2160/2164/2165/SCX-3400 (Китай) |

| 46983 | NV-Samsung/Xerox (10кг) | MLT-D119S, ML-1610D2, ML-2010D3, SCX-4521D3, ML-1710D3, ML-D2850A, MLT-D101S, SCX-4200, MLT-D104S, MLT-D111S, MLT-D111L, MLT-D117S, MLT-203E, MLT-D205L, MLT-D205S, 106R01159, 108R00909, 106R01487 | Тонер NV PRINT NV-Samsung/Xerox (10кг) для ML-1610/ML-2010/ML-1710/ML-2850/ML-2160/ML-2165/SCX-3400/3405/SCX-4200/ML-1660/1665/1667/1860/1865/1865W/1867/SCX-3200/3205/3207/3217/ML-1640/1641/1645/2240/2241/Xpress M2020/2070/SCX-4650N/4655FN/ML-3310/3710/SCX-5637/4833/Xerox Phaser 3117/3140/3155/3160/3250/3320/3052/3260/3330/WorkCentre 3210/3220/3315/3325/3215/3225/3335/3345 (Китай) |

| A7820 | NV-Samsung/Xerox (160г) | MLT-D119S, ML-1610D2, ML-2010D3, SCX-4521D3, ML-1710D3, ML-D2850A, MLT-D101S, SCX-4200, MLT-D104S, MLT-D111S, MLT-D111L, MLT-D117S, MLT-203E, MLT-D205L, MLT-D205S, 106R01159, 108R00909, 106R01487 | Тонер NV PRINT NV-Samsung/Xerox (160г) для ML-1610/ML-2010/ML-1710/ML-2850/ML-2160/ML-2165/SCX-3400/3405/SCX-4200/ML-1660/1665/1667/1860/1865/1865W/1867/SCX-3200/3205/3207/3217/ML-1640/1641/1645/2240/2241/Xpress M2020/2070/SCX-4650N/4655FN/ML-3310/3710/SCX-5637/4833/Xerox Phaser 3117/3140/3155/3160/3250/3320/3052/3260/3330/WorkCentre 3210/3220/3315/3325/3215/3225/3335/3345 (Китай) |

| 44841 | NV-Samsung/Xerox (1кг) | MLT-D119S, ML-1610D2, ML-2010D3, SCX-4521D3, ML-1710D3, ML-D2850A, MLT-D101S, SCX-4200, MLT-D104S, MLT-D111S, MLT-D111L, MLT-D117S, MLT-203E, MLT-D205L, MLT-D205S, 106R01159, 108R00909, 106R01487 | Тонер NV PRINT NV-Samsung/Xerox (1кг) для ML-1610/ML-2010/ML-1710/ML-2850/ML-2160/ML-2165/SCX-3400/3405/SCX-4200/ML-1660/1665/1667/1860/1865/1865W/1867/SCX-3200/3205/3207/3217/ML-1640/1641/1645/2240/2241/Xpress M2020/2070/SCX-4650N/4655FN/ML-3310/3710/SCX-5637/4833/Xerox Phaser 3117/3140/3155/3160/3250/3320/3052/3260/3330/WorkCentre 3210/3220/3315/3325/3215/3225/3335/3345 (Китай) |

источник: https://printeco.ru/company/news/tablitsa_sovmestimosti/